Ja das mit dem Abwarten war das Problem. Nach ca. 20min hat die Weiterleitung über Cloudflare funktioniert.

Hat noch jemand von Cloudflare eine Nachricht bekommenm wegen den Änderungen bezüglich “Let´sEncrypt certicate” zum 15. Mai und kann sagen ob man da irgendwas machen muss?

Anbei mal die komplette Mail, selbst nach Übersetzung ins deutsche weiß ich nicht ob ich da irgendwas bei mir ändern muss ![]()

Hi,

We are reaching out to inform you about an upcoming change that will impact the device compatibility of Let’s Encrypt certificates issued after May 15th, 2024. We are reaching out to you because we identified that you are currently using Let’s Encrypt certificates through Universal SSL, Advanced Certificate Manager, Custom Certificates, or SSL for SaaS. We recommend that you familiarize yourself with the Let’s Encrypt change and make any necessary adjustments ahead of time.

Change Overview

Let’s Encrypt issues certificates through two chains: the ISRG Root X1 chain and the ISRG Root X1 chain cross-signed by IdenTrust’s DST Root CA X3. The cross-signed chain has allowed Let’s Encrypt certificates to become widely trusted, while the pure chain developed compatibility with various devices over the last 3 years, growing the number of Android devices trusting ISRG Root X1 from 66% to 93.9%.

Let’s Encrypt announced that the cross-signed chain is set to expire on September 30th, 2024. As a result, Cloudflare will stop issuing certificates from the cross-signed CA chain on May 15th, 2024.

Impact

The expiration of the cross-signed chain will primarily affect older devices (e.g. Android 7.0 and earlier) and systems that solely rely on the cross-signed chain and lack the ISRG Root X1 chain in their trust store. This change could result in certificate validation failures on these devices, potentially leading to warning messages or access problems for users visiting your website.

Impact to certificates issued through Universal SSL, Advanced Certificate Manager, or SSL for SaaS:

To prepare for the CA expiration, after May 15th, Cloudflare will no longer issue certificates from the cross-signed chain. Certificates issued before May 15th will continue to be served to clients with the cross-signed chain. Certificates issued on May 15th or after will use the ISRG Root X1 chain. Additionally, this change only impacts RSA certificates. It does not impact ECDSA certificates issued through Let’s Encrypt. ECDSA certificates will maintain the same level of compatibility that they have today.

Impact to certificates uploaded through Custom Certificates:

Certificates uploaded to Cloudflare are bundled with the certificate chain that Cloudflare finds to be the most compatible and efficient. After May 15th, 2024, all Let’s Encrypt certificates uploaded to Cloudflare will be bundled with the ISRG Root X1 chain, instead of the cross-signed chain. Certificates uploaded before May 15th will continue to use the cross-signed chain until that certificate is renewed.

Important Dates

May 15th, 2024: Cloudflare will stop issuing certificates from the cross-signed CA chain. In addition, Let’s Encrypt Custom Certificates uploaded after this date will be bundled with the ISRG X1 chain instead of the cross-signed chain.

September 30th, 2024: The cross-signed CA chain will expire.

Recommendations:

To reduce the impact of this change, we recommend taking the following steps:

Change CAs: If your customers are making requests to your application from legacy devices and you expect that this change will impact them, then we recommend using a different certificate authority or uploading a certificate from the CA of your choice. Monitoring: Once the change is rolled out, we recommend monitoring your support channels for any inquiries related to certificate warnings or access problems. Update Trust Store: If you control the clients that are connecting to your application, we recommend upgrading the trust store to include the ISRG Root X1 chain to prevent impact.If you have any questions, we recommend that you refer to our Developer Documentation or blog post regarding this change. If you are an Enterprise customer and have additional questions or concerns, please reach out to your Account Team.

Cloudflare Dashboard

Nur überflogen und gesundheitlich nicht ganz auf der Höhe…

Aber bei Let‘s Encrypt läuft eines der Stamm Zertifikate / Cross Signierung aus und wird durch eigene Stamm Zertifikate.

Dadurch müssen alle Zertifikate neu ausgestellt werden, was ohnehin alle drei Monate passieren muss. Außerdem ist es möglich, dass auf (sehr) alten Geräten die neuen Stammzertifikate nicht hinterlegt sind.

Unterm Strich eine reine Information, die keine Auswirkungen hat, wenn keine veraltete Software genutzt wird.

Hallo zusammen,

ich habe bei mir den Cloudflare Tunnel erfolgreich mit einer Ionos Domain zum laufen bekommen. Über den Webbrowser funktioniert der Zugang auch Einwandfrei. Nur über die Android App von Home Assistent bekomme ich keine Verbindung hergestellt. Bei der externen URL in der App habe ich auch https://meinedomain.de eingetragen, bekomme aber immer den Fehler

" Die Website unter https://meinedomain.de/?external_auth=1 konnte nicht geladen, weil: net::ERR_NAME_NOT_RESOLVED "

Muss man für den Appzugriff gesonderte Einstellungen vornehmen oder funktioniert der Zugriff darüber einfach nicht?

Vielen Dank und Gruß

Edit: Hat sich erledigt! Hab das www in der URL vergessen… Mit https://www.meinedomain.de funktioniert es wunderbar ![]()

Hallo zusammen, ich hab alles eingerichtet, den weg mit duckdns, hab aber das problem das das Cert trotzdem ungültig angezeigt wird. irgendwelche Ideen?

Hallo zusammen,

Ich bin leider am verzweifeln.

Die Verbindung zu homeassistant mit Verschlüsselung geht wunderbar.

Wenn ich aber versuche addons via subdomain im npm mit nem cert zu versehen und via https aufzurufen, kann die Seite nie aufgerufen werden.

Verbunden is das ganze via cloudflared addon und dem npm addon. Die entsprechenden subdomains zeigen via cname auf den Argotunnel und es ist Proxied eingestellt. Ssl steht auf strict.

Ich habe ein Origin cert in Cloudflare für die ha Domain und die subdomains eingerichtet und dieses dann im npm hochgeladen.

Wenn ich dann dieses cert (wie ich es in einigen Anleitungen gefunden hatte) bei dem jeweiligen Host einstelle, kann die Seite nichtmehr aufgerufen werden.

Hat da jemand vlt. eine rettende Idee?

Cloudflare Tunnel oder NPM sind ja 2 paar Schuhe.

Bei Verwendung von Cloudflare Tunnel definierst Du Deine Hosts auf Cloudflare Seite.

Eine Portfreigabe ist nicht notwendig. Da die Verbindung von Ihnen nach Außen statt findet.

Beim NPM definierst Du die Host im NPM und erstellst dort auch die jeweiligen Zertifikate. Am besten eine Wildcard Zertifikat per DNS chalange.

Die Ports 80 für das Erstellen des Zertifikats und Port 443 für den eigentlich Zugriff von außen auf Deine Hosts muss Du im Router auf die IP Adresse von NPM routen.

Wie schaut den Deine Konfiguration genau aus?

Warum eigentlich beides?!

Gruß

Osorkon

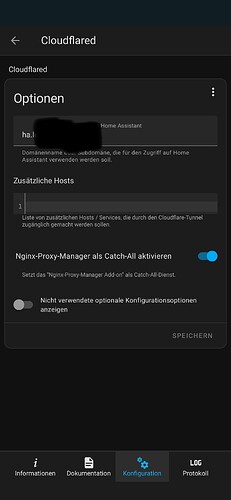

Im cloudflared addon kann man npm als catchall Dienst einstellen, so dass ich die Hosts eben im npm dann einstelle

In der Doku von Cloudflared steht hierzu folgendes:

Option: nginx_proxy_manager

If you want to use Cloudflare Tunnel with the add-onNginx Proxy Manager, you can do so by setting this option. It will automatically set the catch_all_service to the internal URL of Nginx Proxy Manager. You do not have to add the option catch_all_service to your config (if you add it anyways, it will be ignored).

nginx_proxy_manager: true

Note: As with catch_all_service, this will still route your defined external_hostnameto Home Assistant as well as any potential additional_hosts to where you defined in the config. Any other incoming traffic will be routed to Nginx Proxy Manager.

In order to route hostnames through the tunnel, you have to create individual CNAME records in Cloudflare for all of them, pointing to your external_hostname or directly to the tunnel URL that you can get from the CNAME entry of external_hostname.

Alternatively you can add a wildcard DNS record in Cloudflare by adding a CNAME record with * as name.

Finally, you have to set-up your proxy hosts in Nginx Proxy Manager and forward them to wherever you like.

Statt dem hier erwähnten wildcard, habe ich die Hosts einzeln angelegt.

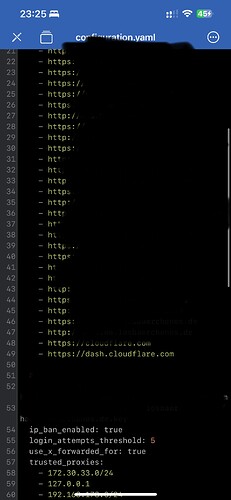

Auszug aus meiner Configuration.yaml im http Abschnitt:

Ganz oben stehen die cors_allowed_origins

Zur Frage, warum ich npm verwende:

Ich arbeite gerne mit dem npm, da ich über diesen auch meine zugriffsliste mit erlaubten ip und ggf. einer basic auth habe

Und nochmal zur Klarstellung, der http Aufruf der jeweiligen subdomain klappt einwandfrei. Ich möchte aber gern für alle subdomains eine funktionierende https Verschlüsselung

Da bin ich leider raus.

Nutze zwar beides Cloudflare Tunnel und den NPM. Aber zum einen komplett unabhängig von einander und zum andern beides nicht als Home Assistant Ad-On sondern eigenständig.

Ich verwende den NPM auch nur für den internen Netzwerkverkehr von außerhalb ist er gar nicht erreichbar, da alle Port zu sind und nur interne IP’s zugelassen sind.

basic auth kannst Du auch über Cloudflare haben, nutze ich zusätzlich noch zu 2FA und Anwendung Passwort.

Kannst auch bestimmte Länder sperren oder nur bestimmte zulassen.

Mit diesem Zertifikat mit einer Gültigkeitsdauer von 30 Jahren, kamm ich auch nicht weiter, soweit ich mich an die Anfänge erinnern kann.

Erstelle Dir direkt über den NPM ein Wildcard Zertifikat über DNS Chalange.

Gruß

Osorkon

Die Zugriffsregeln direkt über cloudflare nutze ich nicht/möchte ich nicht nutzen, da auf lange sicht noch ein auth service vor allen diensten geschaltet wird. daher fällt basic auth auch über cloudlfare flach.

Ich habe es sowohl mit dem origin cert von cf probiert, als auch mit nem wildcard cert im npm, als auch mit einem extra erstellten direkt im host. nichts davon funktioniert

Hab mein Problem gefunden. Bei Argotunnel kann ssl nicht für Sub-Sub-Domains verwendet werden. Hierfür muss man den ACM (Advanced Certificate Manager) für 10€ mtl. erwerben.

Argotunnel ohne „proxied“ bei den cnames funktioniert leider nicht, so dass man auch nicht das cert aus dem npm nutzen könnte.

Wollte jetzt auch von Duckdns zu Cloudflare wechseln, habe es aber gelassen da es freenom.com keine neuen Registrierungen mehr möglich sind.

Der Fernzugriff funktioniert bei einer Fritzbox auch ohne Duckdns über das von AVM bereitgestellte VPN. Irgendwelche Nachteile bekannt ?

Hi Simon, hi alle, ich habe die Anbindung nach der Anleitung (mit einer eigenen Domain) direkt zum Laufen gebracht. 1000 Dank dafür. Ich habe noch eine 2-Faktor Authentifizierung vorgeschaltet als zusätzlichen Schutz. Das ist mit wenigen Klicks erledigt und erhöht die Sicherheit mMn enorm.

Hallo Leute, ich denke, viele von Euch haben das Heimnetz an einer FritzBox hängen. Mit der läßt sich ein VPN-Zugang zum gesamten Heimnetz super einfach herstellen. Habe es gerade installiert und es funktioniert prima.

Es nutzt WireGuard. Hier gibt es die sehr einfache Anleitung:

naja, man könnte ja auch ne hübsche Domain für 1€ im Monat kaufen. Bei den meisten Anbietern kostet sogar das ganze erste Jahr 1€.

Hallo, ich bin erst seit 4 Wochen bei Home Assistant. Alles funktioniert prima und die Bedienung auf einen Fire Tablet ist Dank Simon auch für meine Frau erfreulich gut.

Nun meine Frage ich möchte einen Fernzugriff mit Cloudflare einrichten. Da es keine kostenlosen Domains mehr gibt wollte ich die auch gleich bei Cloudflare kaufen. Hätte das Nachteile oder wäre das in Ordnung?

Guten Abend…

hat man durch die VPN Lösung Nachteile? Alexa etc?

Mfg.![]()

Grundsätzlich nicht.

Alexa und HomeAssistant wird über „nur“ VPN nicht funktionieren

1 € / Monat, also 12 € / Jahr sind recht teuer. Mehr als 5 € / Jahr sollte es bei einer .de Domain kaum sein. ![]()

Mittlerweile durch das Matter Bridge/Hub Addon eigentlich schon